通信世界网消息(CWW)传统通信信息诈骗通常是诈骗分子利用手机,冒充领导、公检法人员、亲人等,通过事先编排好的各种剧本对受害者进行威逼利诱,引导受害者进行转账。对于这种利用手机拨打诈骗电话的方式,运营商可以根据呼叫时手机附着的小区以及信号强度,计算出诈骗分子的大概位置,再结合实名制信息,公安机关可以很容易定位诈骗分子的藏身之所。此外,同一个手机号码频繁对外呼叫,也很容易被运营商的反骚扰模型命中并停机。

为了躲避公安机关和运营商的联合打击,诈骗分子不断更新诈骗技术手段。近年来,随着移动互联网技术的飞速发展,一些新技术、新设备不断涌现,诈骗分子逐渐把“战场”从电信领域扩展到互联网+电信。

新型无线网关设备GOIP“升级”诈骗模式

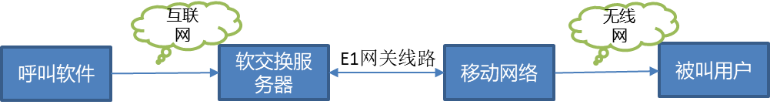

诈骗分子利用通过网络电话拨打诈骗电话,网络电话利用VOIP(Voice Over IP Protocol)技术,将语音通话通过互联网接入到运营商的移动通信网络,实现了语音从数字电路到模拟电路的交换(如图1所示)。

图1 VOIP 呼叫示意

在部署使用上,VOIP不仅实现了人卡分离(即人在国外,但可以用国内号码进行呼叫),而且还可以通过“透传改号”功能,在被叫端显示任意号码,例如冒充“110”来电等,这种诈骗方式迷惑性、危害性极大。但VOIP也不是没有“缺点”,例如它不支持挂机后回拨,而且VOIP要接入到移动通信网,必须向运营商申请线路。近年来由于运营商加强了在申请方面的审核要求,并修补了号码回显等一系列问题,个人再通过VOIP进行诈骗几乎不大可能。

在这种背景下,一种新型的无线网关设备GOIP(GSM Over IP Protocol)“闪亮登场”:GOIP是在VOIP技术基础上发展起来的,与VOIP相比,GOIP无需申请特殊线路,只需要通过一个价格低廉、插满普通手机SIM卡的无线网关设备(也称“猫池”)即可接入移动网络(如图2、3所示)。GOIP实现了真正的“人卡分离”,手机卡与使用者往往不在一起,即GOIP无线网关可以部署在国内,诈骗分子在国外通过互联网连接到GOIP设备,就可以实现使用国内的号码(插在GOIP网关上)进行呼叫,并且GOIP不仅支持对外呼叫,也支持挂机后回拨到相同的号码,以往通过“回拨能否接通”判断是否是诈骗号码的反诈经验,在GOIP上不再适用。

图2 GOIP 呼叫示意

图2可以看出,GOIP呼叫经过了互联网、软交换服务器、无线网关层层转换,极大地增加了公安机关的侦查和溯源难度,堪称“诈骗神器”。

图3 常见GOIP无线网关

GOIP网关部署模式

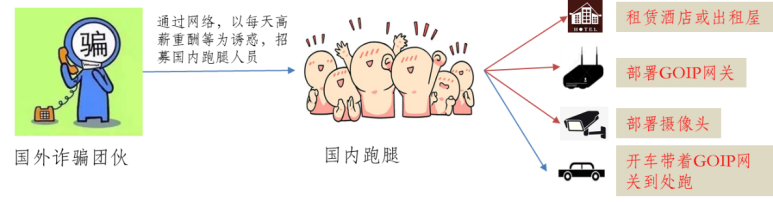

GOIP部署需要安装软交换服务器、部署GOIP无线网关、配置软交换系统与GOIP网关之间的链路等。软交换服务基于SIP(Session Initiation Protocol,会话初始协议)提供呼叫的各种基本控制,例如通话中的会话建立、维护和清除等,通常不参与媒体处理过程。目前比较流行的软交换软件有VOS系列,它能满足基本的软交换功能,还支持VOIP运营服务,如运营费率设定、套餐管理、账户管理、业务终端管理、网关管理、数据查询、卡类管理、号码管理、系统管理等,开源的软件产品有Asterisk、freeswitch等。诈骗分子通常在公有云上部署软交换服务。如图4所示,搭建好VOS服务器后,境外诈骗团伙开始招揽国内跑腿人员,配合部署GOIP无线网关。

图4 诈骗团伙运营模式

GOIP无线网关部署方式灵活,最常见的是将SIM卡插在网关上直接使用,这种方式简单、易操作,尤其适合网络招募的“新手”,跑腿人员只需要租赁酒店或直接车载,安装好网关并调通互联网,简单配置VOS对接账号信息,就可以为境外诈骗团伙提供呼叫通道。但这种模式也存在易暴露的缺点,因为经常需要更换SIM卡,人、卡和设备长时间在一起,通过对诈骗号码的位置定位,公安机关很容易将犯罪分子和设备“一锅端”。

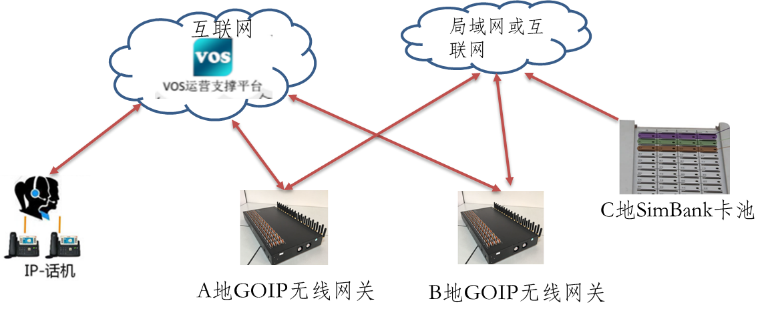

GOIP无线网关的另一种部署方式,是利用SimBank卡池服务器实现卡、无线网关分离,甚至异地多网关部署(如图5所示)。

图5 机卡分离异地多网关部署示意

这种部署方式下,SIM卡的数量数倍于GOIP的线路数,每条GOIP线路可以分配N张SIM卡,通过呼叫轮换,大幅降低每个号码连续呼叫次数,降低号码被运营商高频拦截模型命中的几率;由于卡池和无线网关分离部署,诈骗分子无需与网关设备共处一室,因此公安机关往往只能找到网关设备所在地点,卡池和犯罪分子却找不到踪迹。采用多网关异地部署时,迷惑性更强,诈骗号码会出现在多地的通话清单中,某个号码上一刻还在A省呼叫,下一刻就瞬间移到B省了,这给公安机关侦破案件带来了极大的难度。

基于大数据实时精准识别GOIP设备

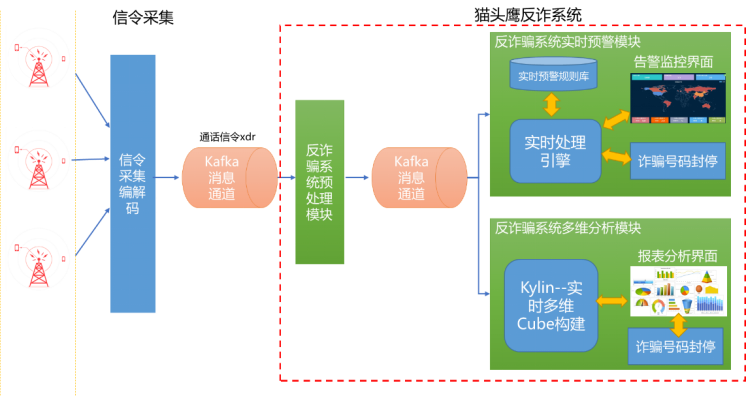

根据工信部“打猫行动”专项工作方案统一部署,广东移动在反诈专班成立“打猫行动”专项组,接受中国移动与广东省通信管理局的统一调度。“打猫行动”专项组负责统筹开展相关工作,结合工信部共享的全国“猫池”经验,自研“猫头鹰反诈系统”,该系统采用大数据处理架构,通过采集海量信令数据,并进行多维模型计算,成功实现GOIP窝点的实时监控与预警。该系统每日将发现的疑似线索报送至中国移动反诈专班,经工信部专项组核验、筛选后,最终提交至国家反诈中心进行核实,并将核实结果及处置要求通报各企业(如图6所示)。

图6 猫头鹰反诈系统架构

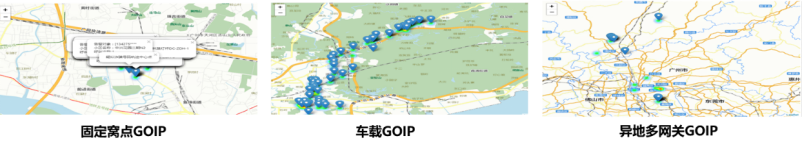

系统的数据来源于底层信令采集平台,日均处理数据量超百亿条,预警时延低于5分钟。通过聚合诈骗号码的呼叫特征、运动轨迹、终端品牌来识别GOIP设备。呼叫特征指标包括呼叫次数、主叫比例、被叫离散度、被叫分布离散度等。例如一个常见的128卡槽的GOIP网关,最大可以支持16路语音(号码)同时呼叫,当16个号码同时呼叫时,通过网络流量监控,可以看到某个小区的呼叫量明显高于平常值。这时,对该小区内具有相同呼叫特征的号码进行聚合,辅以终端品牌、黑白名单等特征进行判别,基本可以判断该小区下是否有违法的GOIP设备。再通过跟踪诈骗号码集出现的小区集合轨迹,可判断该GOIP设备是固定地点部署,还是车载设备,亦或异地多网关部署(如图7所示)。

图7 GOIP设备窝点示例

今年以来,基于广东移动提供的线索,公安机关累计捣毁GOIP诈骗窝点95个,缴获作案GOIP设备402个,抓获涉案人员262名,缴获手机205部,手机卡2.4万余张。