通信世界网消息(CWW)5G网络面临组网结构复杂、网络建设和运维困难、业务质量分析优化难以把握等问题,需要建立一套以 5G 客户感知为中心的业务质量端到端分析体系,实现业务质量自动化分析和优化,提高5G网络的服务质量和用户体验。同时,随着人工智能领域研究的深入和企业数字化转型浪潮的袭来,运营商对网络的自动化和智能化重视程度越来越高,因此在构建业务质量端到端分析的同时,也需要考虑如何通过自智网络赋能,在两者结合方面做更深入的研究和实践。

虚拟化网元安全 保障标准的需求

随着移动互联网的发展,移动通信设备本身的安全风险正成为攻击者日益重视的目标。为此,3GPP制定了安全保障的系列标准体系,为移动通信网络中的实体设备提供了统一的安全保障标准。

5G网络功能目前主要采用虚拟化技术实现,原有物理实体设备相关的要求和测试方法并不完全适用于虚拟化的设备,导致虚拟化网元的相关保障要求处于空白状态。例如,实体网元的安全边界清晰,责任归属判定明确,但虚拟化网元产品与底层的虚拟化基础设施可以由不同设备商供应,对于责任归属判定是模糊的、不可靠的,因此亟需制定虚拟化网元的安全保障标准,将设备级的安全保障转变为系统级的安全保障。在此背景下,3GPP安全组SA3与ETSI NFV启动了关于移动通信网络设备的安全保障领域系列标准的制定,包括整体安全保障体系的方法论与流程,关键资产与威胁定义,以及安全需求与测试方法等。

虚拟化网元安全保障体系

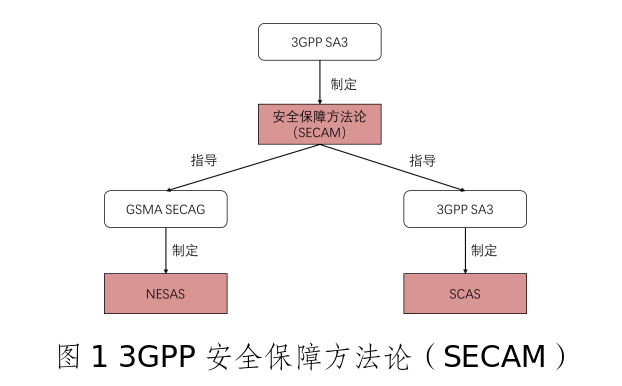

3GPP定义了安全保障的方法论(SECAM),方法论中明确:由3GPP制定安全保障相关的安全要求、测试方法的相关标准;由GSMA制定认证流程,产品开发过程的安全性审核,以及测试实验室资质相关的标准。

根据此方法论,3GPP SCAS[3]制定了一系列网络设备如gNB、MME、AMF、SMF等的安全保障方法及安全要求,包括对标准安全架构机制的一致性测试,设备的加固要求,以及基本漏洞测试等内容。由于3GPP已经制定了关于物理实体设备的安全保障标准,因此在为虚拟化网元制定安全保障标准时,需要首先考虑与物理实体安全保障间的差异。

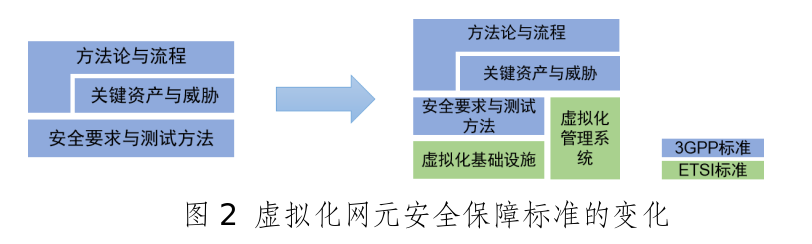

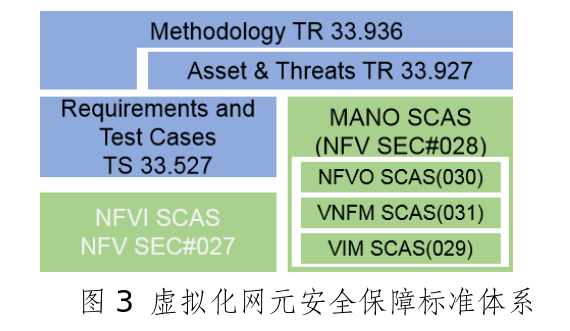

1、研究内容现有的物理实体的安全保障标准体系由3部分组成:方法论,关键资产与威胁,安全要求与测试方法。而对于虚拟化网元来说,还需要在此基础上,考虑底层虚拟化基础设施的支撑,以及虚拟化编排和管理系统的联动。但是,虚拟化基础设施和管理系统是在ETSI定义,因此相关标准需要在ETSI NFV组进行制定。如下图所示:

而对于管理系统(MANO)来说,其又可以分为NFVO、VNFM以及VIM三部分,因此,最终的标准体系如下:

2、虚拟化网元的定义

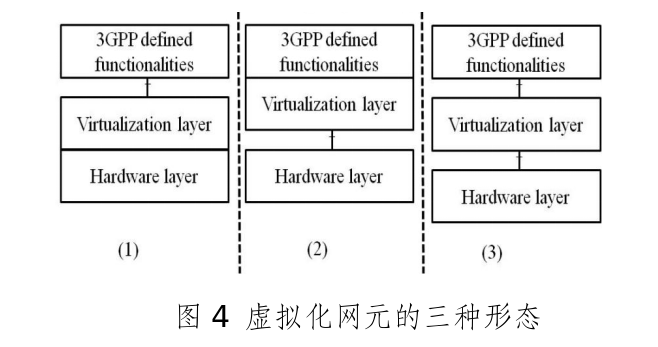

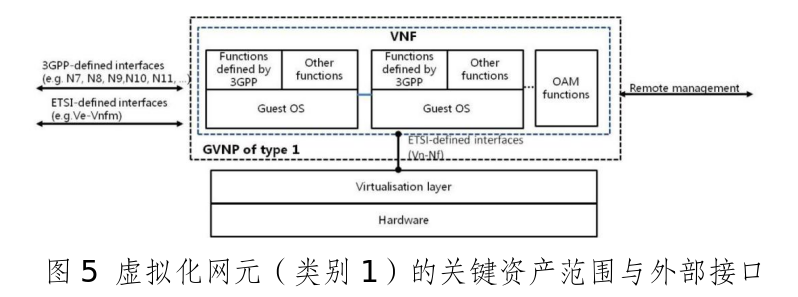

在制定虚拟化网元安全保障时,最重要的一个考虑就是确定虚拟化网元与与底层虚拟化基础设施平台之间的边界,这样才能够定义虚拟化网元对应的安全要求与安全责任归属。由于不同的解耦和连接方式,虚拟化网元也被定义成不同的三种类别:

(1)类别1:虚拟化网元仅主要包含3GPP定义的功能类别。虚拟层与硬件层均不在其网元范围内。

(2)类别2:虚拟化网元包含3GPP定义的各项功能以及虚拟层,而硬件层不在其网元范围内。

(3)类别3:虚拟化网元包含所有的组件,虚拟化的解耦仅体现在网元的内部实现上。

虚拟化网元安全保障内容范畴

虚拟化网元的安全保障主要由网元保障的方法论与流程、关键资产与威胁、安全需求与测试方法,以及基础设施/MANO安全保障四部分组成。

(1)虚拟化网元安全保障的方法论与流程方法论与流程主要定义网元范围,安全保障体系内的各方角色、流程、评估结果展现形式、全生命周期管理等内容。与物理实体网元相比,虚拟化网元在网元产品定义、角色职责限定、评估方法上存在一定的差别,引入了承载虚拟化网元的基础设施安全假设,使得虚拟化网元与基础设施的安全责任能够更加清晰的分离与界定。

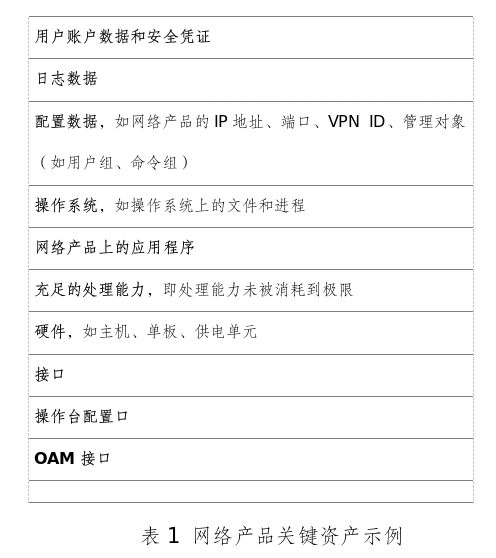

(2)虚拟化网元安全保障的关键资产与威胁在实体物理设备的安全保障中,相关的关键资产主要包括:

而虚拟化网元的关键资产,则不再包括硬件等接口信息,但是额外增加了虚拟化网元与虚拟层、MANO之间的接口,以及与虚拟化网元镜像相关的资产信息。

对虚拟化网元的安全威胁,则重点考虑了针对虚拟化网元镜像在分发、启动等环节被伪造、篡改,镜像包内安全信息被重复使用,敏感信息被远程存取导致泄露,以及过度侵占虚拟层资源等相关安全问题和威胁。

(3)虚拟化网元安全保障需求与测试方法

在定义虚拟化网元安全保障要求时,重点考虑了虚拟化网元通常没有物理硬件设备,无法通过硬件方式提供安全保护的局限,定义了对虚拟化网元镜像分发、启动时的完整性校验,对虚拟化网元实施例的全生命周期管理,对执行环境的安全性检查等关键安全要求和对应的检查方法。

针对虚拟化网元内部信息,以及不同虚拟化网元间部分流量仅在虚拟化基础设施内部流转无法区分的问题,提出了流量隔离的要求,也为进一步的研究网络内流量精细化隔离(即微隔离)提供了基础。

(4)虚拟化基础设施与MANO的安全保障

在定义虚拟化网元安全保障时,针对虚拟化基础设施与MANO,均采用了定义虚拟化基础设施与MANO安全假设的方式简化对安全需求的定义和测试要求。但实际中仍然需要考虑针对虚拟化基础设施与MANO部分的实际安全要求与测试。

虚拟化网元安全保障标准推进与应用

在国际方面,虚拟化网元安全保障标准在制定之初就受到了广泛关注,来自于欧美等多个国家的官方机构代表、运营商代表和厂商代表等均对标准的体系、架构、范围与内容等提出过意见和建议。经过论证,虚拟化网元的安全保障标准以独立的体系存在,标准内包含所有的安全内容但重点描述虚拟化独特的安全要求等。相关的虚拟化安全保障流程优化工作也同步在GSMA展开。在国内方面,虚拟化网元的安全保障标准体系的部分成果已经被纳入《中国移动网络云网络安全技术要求》《中国移动网络云设备操作系统通用安全配置基线和检测方法》等规范,并作为集采设备规范应用于全国8+3大区基础设施,以及31省的全部5G核心网设备集采过程中,提升了我公司设备的安全保障等级。

结语

虚拟化网元的安全保障标准体系,完整的定义了虚拟化网元在实施时所需要满足的安全要求、流程、实施条件与验证方式,奠定了虚拟化网元安全保障标准的基础,为虚拟化网元设备入网提供了可验证的安全检测手段和方式,进而帮助运营商降低虚拟化网元设备在安全保障领域的潜在风险和定制化成本。也意味着在国际上成功建立了统一而透明的虚拟化安全保障标准,为我国虚拟化网元打入国际市场,提供了基础保障。未来,中国移动将牵头在ETSI完成MANO的通用安全保障标准,VNFM、NFVO以及VIM等特定的安全保障标准,提升在国际标准组织中的影响力。也将积极与中国信通院、国家应急响应中心等权威测评机构开展合作,提升对行业设备的安全检查力度,降低设备定制化测试带来的难度以及开销,切实提升网络设备安全性。