导读:北京时间3月13日晚间,微软发布了今年3月份的安全公告,共更新了6个漏洞。其中一个名为MS12-020的漏洞为超高危漏洞,这一漏洞是一个高危级别的远程代码执行缺陷,存在于远程桌面协议(RDP)之中,黑客可利用该漏洞特别构造RDP协议包来远程控制所有开放3389端口远程桌面的电脑服务器或造成蓝屏,可影响Windows XP、Vista、2003、win7和2008等主流操作系统。

安氏领信实验室发布预警 微软爆发RDP高危漏洞

微软公告表明MS12-020包含2个CVE漏洞,CVE-2012-0002和CVE-2012-0152。编号为CVE-2012-0002的这个漏洞允许通过RDP服务远程执行代码,属于高危漏洞。攻击者可能使用特别构造的一系列数据包获得对系统的完全访问。“随后攻击者能够安装程序,查看、修改、或是删除数据,或是创建拥有完全用户权限的新账号”。编号为CVE-2012-0152的漏洞是一个RDP拒绝服务漏洞,利用该漏洞可以是RDP服务停止响应。其中尤以CVE-2012-0002威胁最为严重。

因自身的特殊性,RDP 一般都是可以绕过防火墙的,而且该服务在几乎所有平台上都默认以 SYSTEM 身份运行于内核模式。其中的CVE-2012-0002漏洞可以直接允许远程攻击者很轻松地执行任意代码,进而获取主机和客户端系统的最高权限。微软表示,这个漏洞是秘密上报的,而且 RDP 在系统中默认关闭,所以目前还没有发现攻击现象,但因为问题严重,预计未来三十天内就会出现攻击代码。

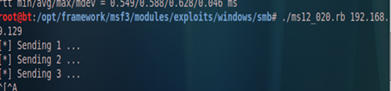

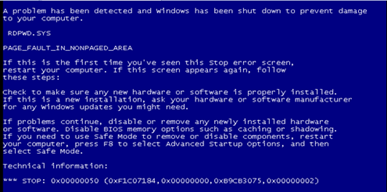

随后,北京安氏领信科技发展有限公司网络安全实验室进行了深度测试,测试运行后直接导致系统蓝屏重新启动的结果。(测试机为Windows 2003系统)

系统自动重启过程中,卡在引导阶段。只有断电后才能重启系统

据了解,以往同样级别的漏洞都造成了巨大的危害和损失。其中在2004年发现的MS04-011漏洞,攻击者通过远程对445端口进行入侵,获取客户管理权限并传播的“震荡波病毒”,致使全球众多用户电脑瘫痪;在2002年发现的Windows的RPC漏洞,攻击者通过135端口远程控制服务器传播的“冲击波病毒”导致全球大量电脑自动关机。由此可见CVE-2012-0002这一高危漏洞在这黑客攻击日益猖獗,无孔不入的全球互联网时代,将会带来更加巨大的负面影响,人人自危,亟需解决此漏洞的办法。

安氏领信网络安全专家提醒广大服务器管理员及用户,及时检查服务器是否存在此漏洞风险,并安装微软的漏洞补丁。据微软称,默认情况下,任何 Windows 操作系统都未启用远程桌面协议 (RDP)。没有启用 RDP 的系统不受威胁。大多数客户均启用了“自动更新”,他们不必采取任何操作,因为此安全更新将自动下载并安装。尚未启用“自动更新”的客户必须检查更新,并手动安装此更新。

安氏领信IPS与WEB盾为企业提供可靠防御保障

安氏领信安全专家告诉记者,目前除安装微软补丁可以防御漏洞外,企业网络使用的入侵防御系统亦是其中一种有效防御抵制攻击的手段。领信入侵检测防护系统(IPS)针对网络、主机系统及应用程序提供主动防护措施,无论是零日攻击和DDoS,或是间谍软件、恶意软件、蠕虫病毒及 Botnet的威胁,均能在其产生实际损害前终止它们。部署了领信入侵检测防护系统的用户即便服务器没有及时安装微软的漏洞补丁也无需担心,因为领信入侵检测防护系统中的攻击特征签名(Signature)包含了各种不同的操作系统和应用程序的攻击特征,检测引擎将利用签名库按照安全策略对所有会话过程进行检测,并对不符合安全策略的内容进行告警和适当的防御,为用户的信息安全提供最大的保障。