通信世界网讯(CWW) 高级持续性威胁(Advanced Persistent Threat)是当前信息安全产业界的热点。作为一种有目标、有组织的攻击方式,APT在流程上同普通攻击行为并无明显区别,但在具体攻击步骤上,APT体现出以下特点,使其具备更强的破坏性:

攻击行为特征难以提取:APT普遍采用0 day漏洞获取权限,通过未知木马进行远程控制,而传统基于特征匹配的检测设备总是要先捕获恶意代码样本,才能提取特征并基于特征进行攻击识别,这就存在先天的滞后性。

单点隐蔽能力强:为了躲避传统检测设备,APT更加注重动态行为和静态文件的隐蔽性。例如通过隐蔽通道、加密通道避免网络行为被检测,或者通过伪造合法签名的方式避免恶意代码文件本身被识别,这就给传统基于签名的检测带来很大困难。

攻击渠道多样化:目前被曝光的知名APT事件中,社交攻击、0day漏洞利用、物理摆渡等方式层出不穷,而传统的检测往往只注重边界防御,系统边界一旦被绕过,后续的攻击步骤实施的难度将大大降低。

攻击持续时间长:APT攻击分为多个步骤,从最初的信息搜集,到信息窃取并外传往往要经历几个月甚至更长的时间。而传统的检测方式是基于单个时间点的实时检测,难以对跨度如此长的攻击进行有效跟踪。

正是APT攻击所体现出的上述特点,使得传统以实时检测、实时阻断为主体的防御方式难以有效发挥作用。在同APT的对抗中,我们也必须转换思路,采取新的检测方式,以应对新挑战。

基于记忆的APT检测原理

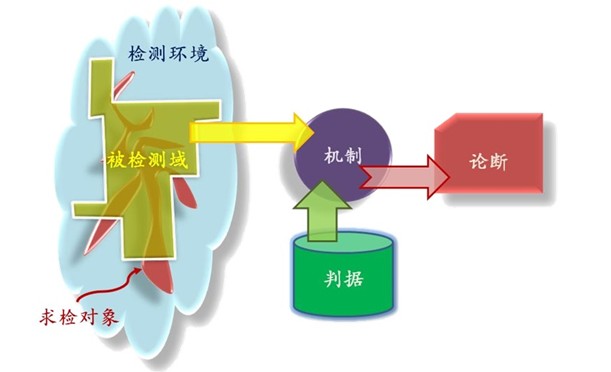

在探讨APT攻击检测之前,我们先分析下检测的内涵。从本质上讲,检测是将求检对象从其所依附的环境中识别出来的过程。为了识别求检对象,我们需要从检测环境中采样能体现求检对象特征的数据,形成被检测域;需要依赖特定的背景知识,形成判据库;需要采取一定的判定算法,形成判定机制;最终在被检测域、判据、判定机制的共同作用下,做出是否存在求检对象的论断,整个过程如图1所示。

图1. 检测逻辑模式

以传统的入侵检测系统(IDS)为例,求检对象是网络攻击行为,检测环境就是包含了攻击行为数据的网络流量数据。为了检测攻击,我们需要实时采集网络流量,形成IDS的被检测域;需要提取各类攻击行为的网络特征构造特征库,作为IDS的判据库;需要采用特征匹配算法,作为IDS判定流量中是否包含攻击行为的判断机制。有了流量数据、特征库、特征匹配算法,我们就能检测网络中是否存在已知攻击行为。

传统IDS这种检测模式,在应对常规攻击曾发挥了巨大作用,但对于APT却显得无能为力,主要原因在于:

传统IDS的被检测域是实时网络流量,只判断实时网络流量中是否包含攻击行为;而APT整个过程的时间跨度很长,从单个时间点的角度看APT无法了解全貌,也无法识别攻击者的真实意图,只有将长时间的可疑行为进行关联分析才能实现APT的有效检测。

传统IDS的判断机制是特征匹配,只能检测出提取过攻击签名的已知攻击行为;而APT过程中往往采用0 day、特种木马、隐蔽通道传输等未知攻击,无法通过误用检测的方式进行准确识别,只有通过异常检测的方式才有可能识别出可疑的攻击行为。